Unterstützung des Kanals

Hinweis: Der folgende Link ist ein Affiliate-Link.

Die Erstellung meiner Skripte und Videos ist mit einem erheblichen zeitlichen Aufwand verbunden – von der technischen Vorbereitung über intensive Recherche bis hin zu Tests, Aufnahmen und Nachbearbeitung. Alle Inhalte stelle ich dir dennoch vollständig kostenlos zur Verfügung.

Wenn du meine Arbeit unterstützen möchtest, kannst du das ganz einfach tun: Für deine Amazon-Bestellungen nutze gern meinen Partner-Link. Für dich ändert sich am Preis nichts – ich erhalte lediglich eine kleine Provision. Vielen Dank für deinen Support!

Jetzt über Amazon unterstützen

Entdecke die ultimative Lösung für sichere Verbindungen zu deinem Home Assistant! In diesem Video zeige ich dir, wie du mithilfe von Wireguard auf einem V-Server in der Cloud eine absolut sichere Verbindung herstellen kannst. Egal, ob du IPV4, IPV6, DSLite verwendest oder von unterwegs aus zugreifen möchtest – dieser Guide deckt alle Szenarien ab. Ob dein Home Assistant sich in einem Camper, Boot oder zu Hause befindet, diese Methode ermöglicht nicht nur einen direkten Zugriff, sondern auch die Verbindung zu allen anderen Geräten in deinem Netzwerk. Erlebe die Freiheit und Sicherheit einer Wireguard VPN V-Server Variante für dein Smart Home Setup. Schließe dich uns an und entdecke, wie einfach es sein kann, deine Verbindungen zu schützen und gleichzeitig volle Kontrolle über dein Zuhause zu behalten!

Ich möchte euch heute einen allgemeinen Amazon-Link teilen, über den ihr eine Vielzahl von Produkten entdecken könnt. Egal, ob ihr nach Smart Home-Geräten, Gadgets oder anderen nützlichen Artikeln sucht, Amazon hat für jeden etwas zu bieten.

Wenn ihr über diesen Link einkauft, unterstützt ihr meinen Kanal, ohne dass es für euch zusätzliche Kosten verursacht. Das hilft mir, weiterhin spannende Inhalte für euch zu erstellen!

Hier ist der Link zu Amazon: https://amzn.to/3KsGngK

Firmware des Mango Routers:

GL.iNet download center (gl-inet.com)

Den Router und auch andere GliNet Router mit mehr Leistung, findest du in meinem Shop * :

V-Server Konsolen Befehle:

ssh root@dieipdeinesvservers

Damit wird eine ssh Konsolenverbindung zum V-Server aufgebaut

Um alle Updates des Betriebssystems durchzuführen, werden folgende Befehle benötigt:

sudo apt-get update sudo apt-get upgrade

Nun wird überprüft ob die Firewall des Betriebssystems deaktiviert ist. Da wir in der V-Server Verwaltungskonsole eine Firewall haben, wird für unseren Einsatzzweck keine zweite Firewall benötigt.

ufw status

Ist die Firewall aktiv, deaktivieren wir diese.

ufw disable

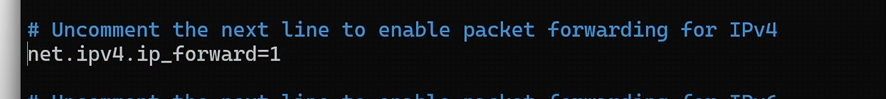

Um alle Pakete aus den Netzwerken richtig zu routen, muss das IPv4 Forwarding aktiviert sein.

cd /etc/ nano sysctl.conf # öffnet den Editor zur Bearbeitung der Konfiguration

Entferne das „#“ vor dem Parameter „net.ip4.ip_forward=1“

Nun wird der Dienst neu gestartet:

sudo sysctl -p

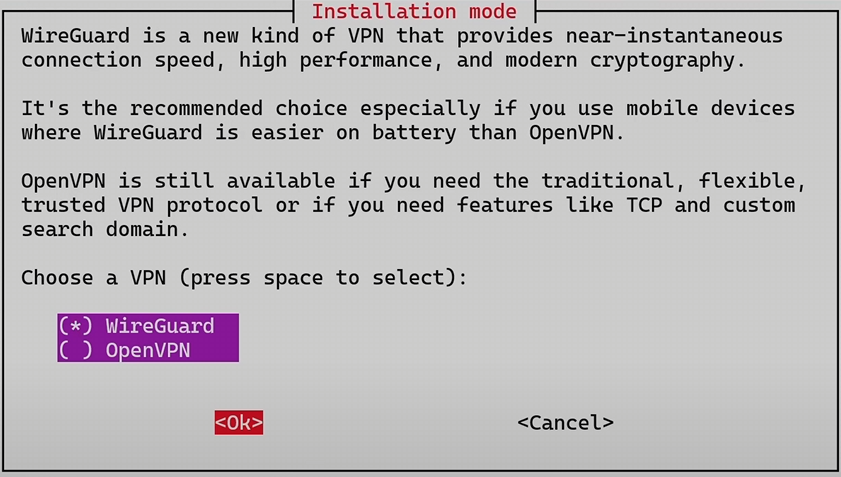

Installation des Wireguard VPN-Servers:

curl -L https://install.pivpn.io | bash

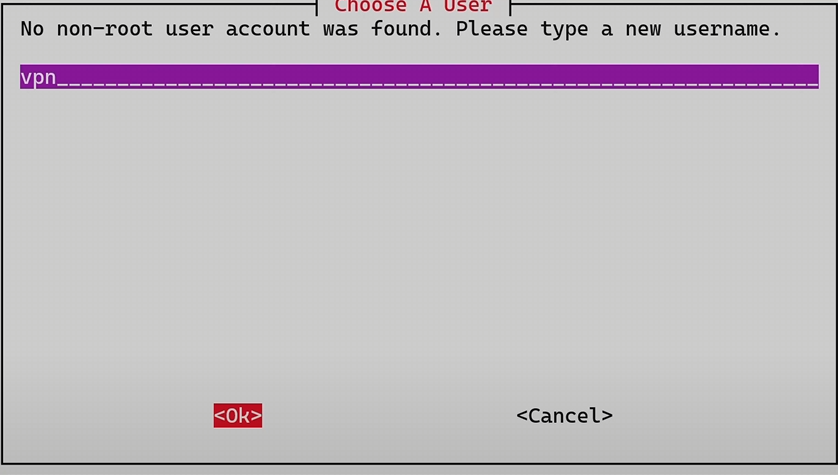

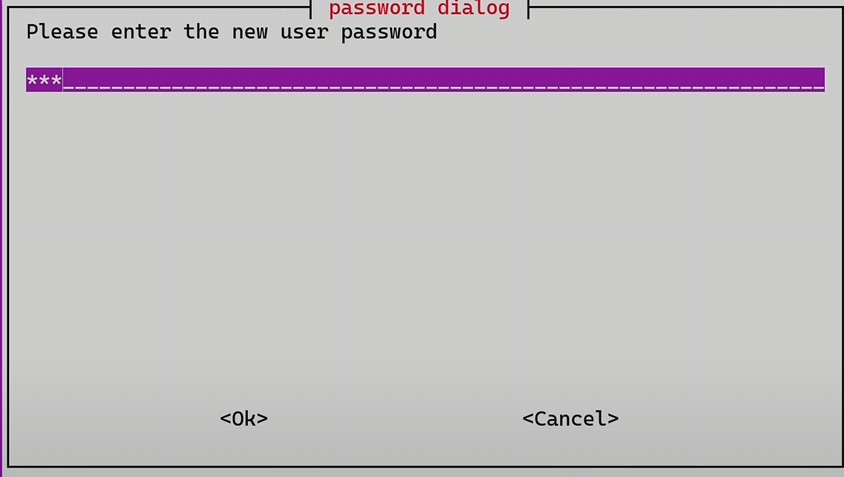

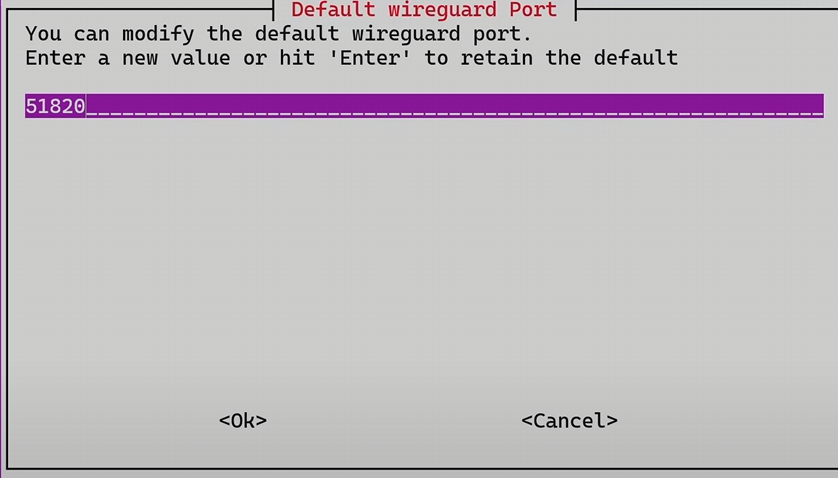

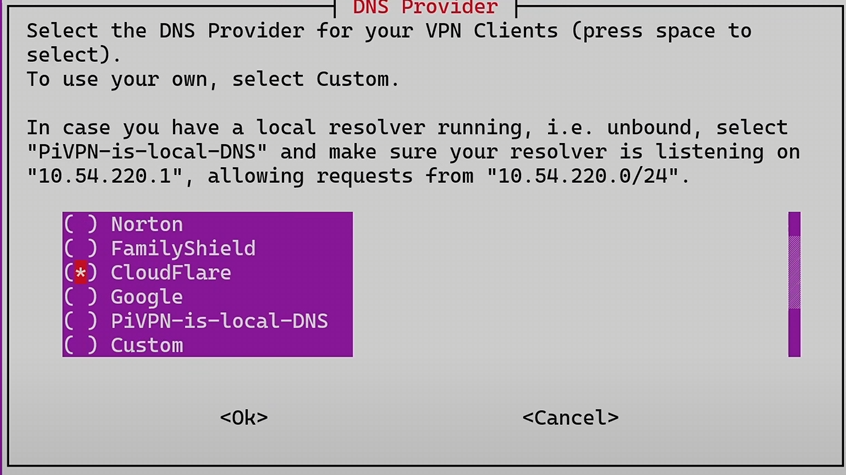

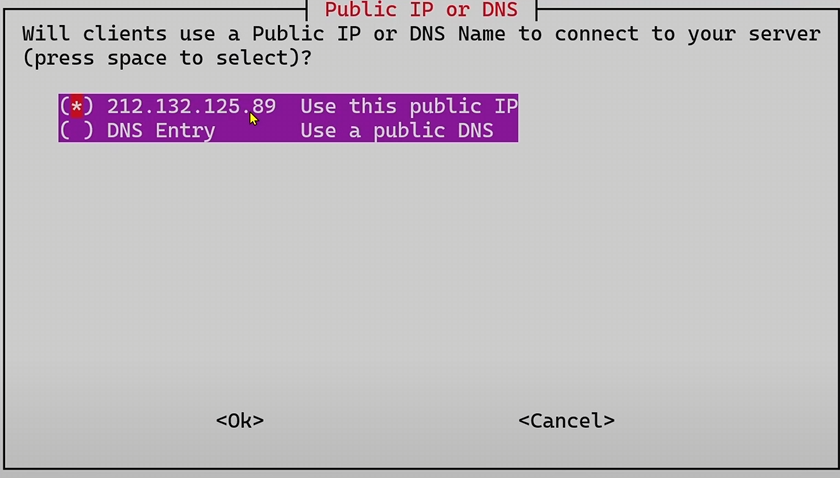

Alle nun angezeigten Fenster bestätigen, bis die Aufforderung kommt einen User anzulegen, dort legen wir dann einen User und ein Password unserer Wahl an ( für die folgende Schritte füge ich Screenshots ein):

Alle weiteren Schritte mit OK bestätigen und am Ende des Prozesses Reboot durchführen.

Um nun auch in die Netzwerke routen zu können , müssen folgende Einstellungen in der wg0.conf ergänzt werden.

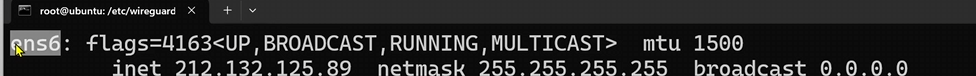

Dazu brauchen wir zunächst den Namen des Netzwerkadapters:

ifconfig

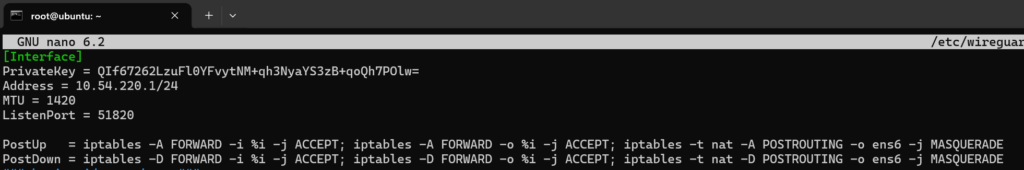

nano /etc/wireguard/wg0.conf

Jetzt wird das Routing für PostUp und PostDown konfiguriert, dazu füge hinter ListenPort folgende Zeilen in der wg0.conf ein ( ersetze ggf. ens6 durch den Namen deines Netzwerkadapters):

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o ens6 -j MASQUERADE PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o ens6 -j MASQUERADE

Als nächster Schritt muss bei jeder Änderung in der wg0.conf das Tunnelinterface neu gestartet werden.

wg-quick down wg0 wg-quick up wg0

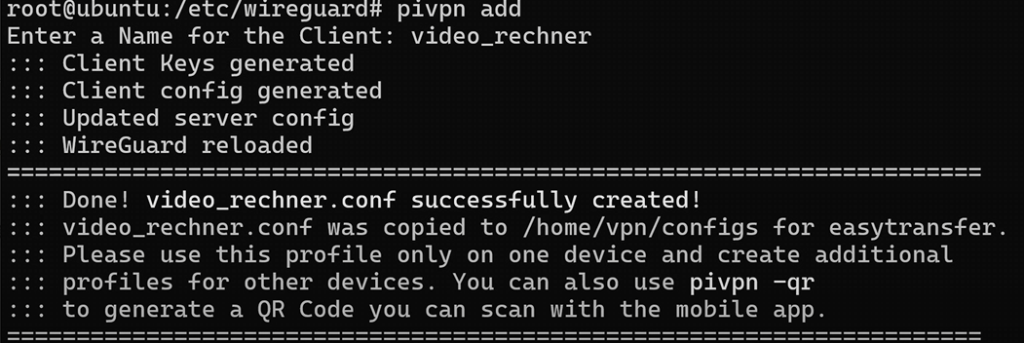

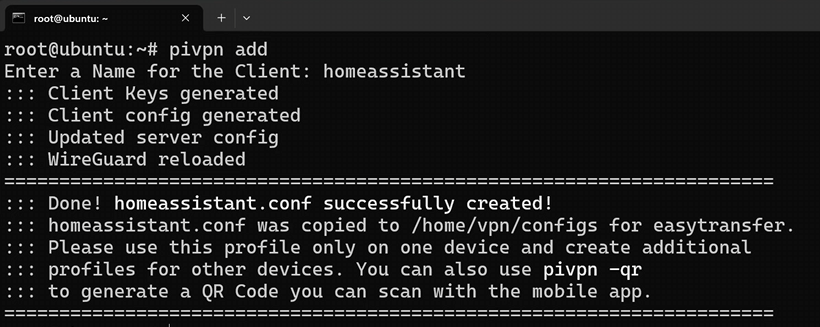

Nun kann ein neuer VPN Client erzeugt werden:

pivpn add

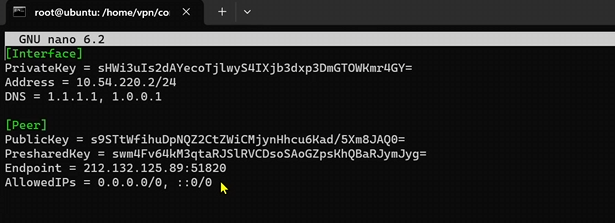

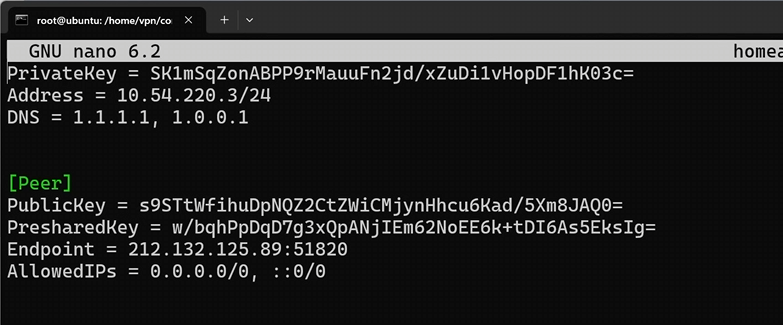

Jetzt können wir die Konfigurationsdaten kopieren:

nano /home/vpn/configs/video_rechner.conf

Die Daten aus der Konfiguration kopieren wir uns in die Zwischenablage.

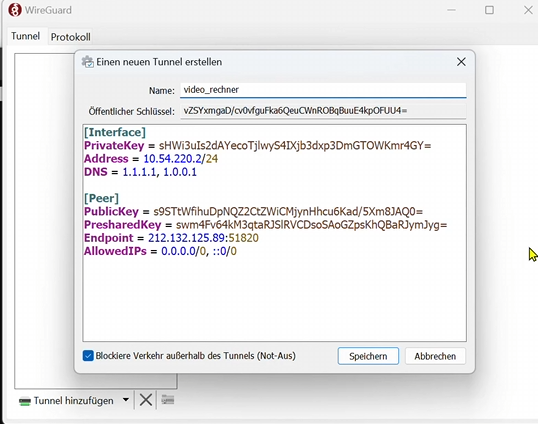

Nun brauchen wir für unseren Rechner einen Client. Diesen findet ihr unter:

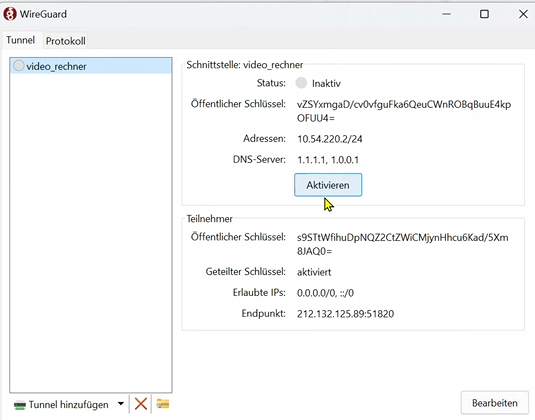

Nach der Installation wird die Software gestartet und auf dem Rechner ein neuer Tunnel erstellt. Die kopierten Daten werden dort eingefügt

Ist dieser schritt erfolgt, kann der Tunnel aktiviert werden:

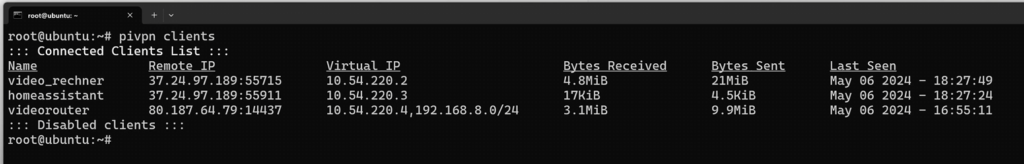

Nachdem der Tunnel aufgebaut wurde, können wir uns auf den V-Server wieder an der Konsole anmelden und den Status der Clients überprüfen:

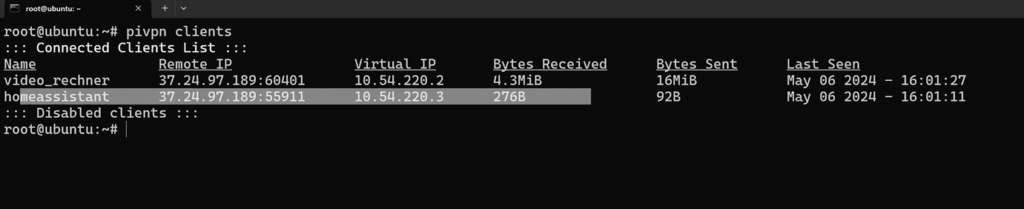

pivpn clients

HomeAssistant WireguardClient Integration – Vorbereitungen

Wir legen einen neuen Client an, und nennen diesen z.B. homeassistant. Die Schritte sind die selben, wie im obigen Abschnitt.

Wir kopieren uns die Client Konfigurationsdaten aus dem Verzeichnis /home/vpn/homeassistant.conf ( die Schritte gleichen dem obigen Prozess)

Installation des Wireguard Clients im Add-On Store

Repository Url:

https://github.com/bigmoby/hassio-repository-addon

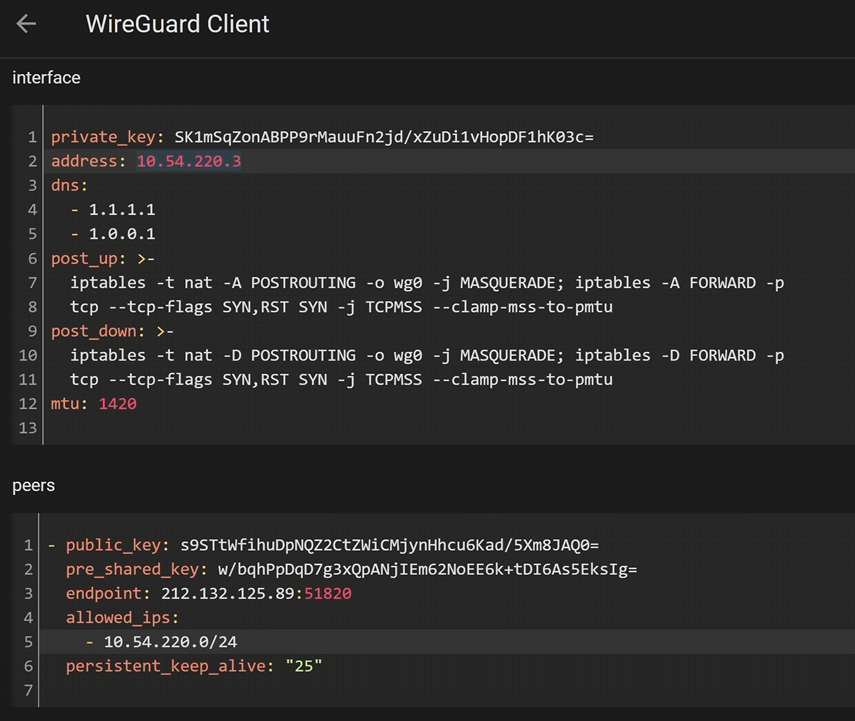

Wir übertragen aus den gespeicherten Informationen die Daten in die Konfiguration des Add-Ons

Nachdem der Client gestartet wurde, kontrollieren wir auf unserem V-Server , ob die Verbindung hergestellt werden konnte.

Wurden Daten gesendet und empfangen, steht die Verbindung

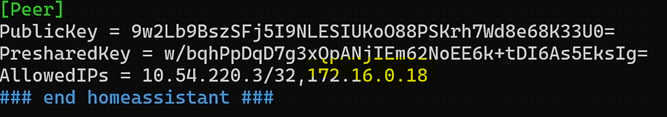

Um den Client (IP 172.16.0.18 ) im gesamten Netzwerk verfügbar zu machen, muss eine Route in der wg0.conf eingefügt werden.

nano /etc/wireguard/wg0.conf

Beim Peer „homeassistant“ fügen wir nun unter AllowedIPs die IPAdresse des Home Assistant Clients hinzu.

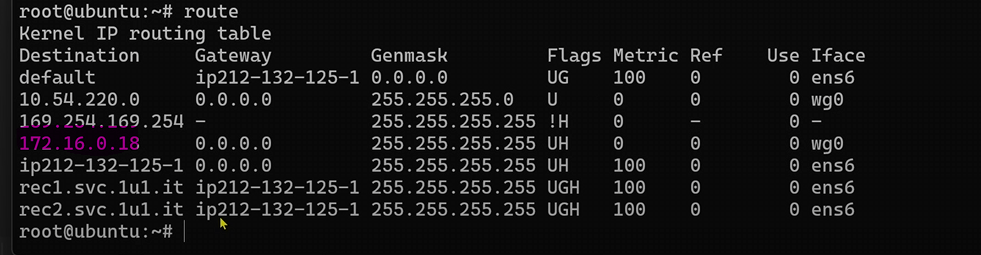

Danach führen wir einen Reboot des V-Server aus ( Wenn die Firewall Regeln noch nicht gehärtet wurden, funktioniert auch ein wg-quick down wg0 und wg-quick up wg0 )

Mit route kann man nach dem Reboot kontrollieren, ob die Route gesetzt wurde.

Alle weiteren Schritte wiederholen sich und sind im Video ausführlich beschrieben. Es wird noch gezeigt, wie man ein Handy verbindet und auf einem mobilen Router den Zugriff auf das Netzwerk hinter dem Router erlaubt.